تزداد هجمات DDoS بنسبة 31٪ على أساس سنوي. في فرنسا مثلا، تتأثر 8 من أصل 10 شركات كل سنة بهجمات الحرمان من الخدمة DDoS .

على عكس الأنواع الأخرى من الهجمات الإلكترونية ، لا تحاول هجمات الحرمان من الخدمة DDoS اختراق اجهزة الكمبيوتر الخاصة بك أو سرقة بياناتك.

إنها تهدف إلى الحرمان من الخدمة وتعطيل خدمات الخوادم المركزية، من خلال جعل موقع الويب الخاص بك وخوادمك غير متاحة. يمكن أن تكون أيضًا بمثابة ستار دخان للأنشطة الضارة الأخرى.

يمكن أن تكون هجمات DDoS قصيرة أو متكررة ، مع تأثير على موقع الويب الخاص بك يمكن أن يستمر لأيام أو أسابيع أو حتى شهور. لكن كيف تتجنب هجمات DDoS ؟ قبل الإجابة على هذا السؤال ، دعنا نعود إلى تعريف هذا الهجوم اولا.

ما هو هجوم DDOS

|

| تزداد هجمات DDoS كل سنة |

تعني هجمات DDoS هجمات الحرمان من الخدمات ، وعبارة DDoS هي اختصار لعبارة "حجب خدمة الموزع" (Distributed Denial of Service).

يهدف هذا الهجوم إلى تعطيل موقع ويب أو شبكة رقمية عن طريق إغراقها بحركة مرور كثيفة بواسطة برامج وشبكة من الروبوتات.

لفهم كيفية عملها بشكل أفضل ، تخيل انتظار مكالمة من صديق. فجأة ، بدأت آلاف الأرقام في الاتصال بك في وقت واحد دون سبب. تقل فرص تلقي مكالمة صديقك بشكل كبير ... علاوة على ذلك ، سيكون خط الهاتف الخاص بك مشبعًا تمامًا وغير قابل للاستخدام طوال هذا الوقت لكل من يحاول الاتصال بك من الاصدقاء والاقارب.

على مستوى الحوسبة ، يتسلل هجوم DDoS إلى خادم ويب ، لإرسال العديد من الطلبات لخدمة الصفحة ، والهدف جعله ينهار بعدد الطلبات المكثفة ، وتعطيل قاعدة البيانات التي تتلقى عددًا كبيرًا جدًا من الطلبات. والنتيجة هي تجاوز سعة النطاق الترددي للإنترنت ووحدة المعالجة المركزية وذاكرة الوصول العشوائي المتوفرة ما يسبب حجب الخدمة خلال الهجوم.

يمكن أن يتراوح التأثير من الإزعاج البسيط بسبب تعطل الخدمات أو جعل مواقع الويب أو التطبيقات أو حتى الأعمال التجارية بأكملها بلا اتصال بالإنترنت لمدة طويلة.

إقرأ ايضا: معنى هجوم سيبراني وأنواع الهجمات السيبرانية.

كيفية عمل DDOS Attack

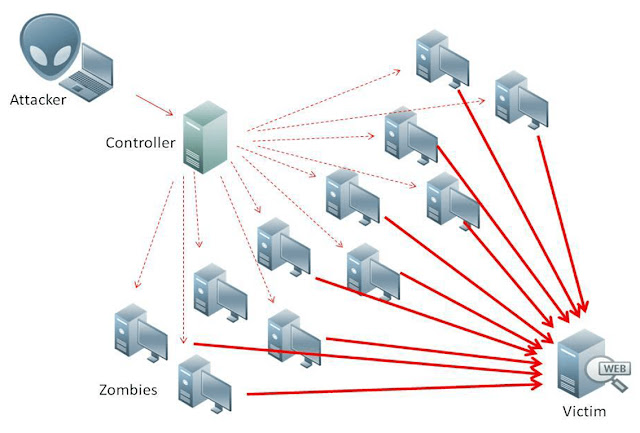

تستخدم هجمات حجب الخدمة البرامج الضارة لإنشاء شبكة الروبوتات ، والتي يمكن اعتبارها جيشًا من أجهزة الكمبيوتر "الزومبي". يتم إرسال هذا الجيش إلى الجبهة ، في شبكة ، لمهاجمة موقع ويب أو خدمة عبر الإنترنت.

في كثير من الحالات ، يكون مالك الكمبيوتر الشخصي "zombie" غير مدرك للإصابة بالبرامج الضارة. هو نفسه ضحية البرنامج النصي الذي سيطلق هجوم DDoS.

انواع هجمات DDoS

|

| هجمات DDoS تستهدف أكثر مواقع الدول والشركات الكبرى |

هناك عدة أنواع من هجمات DDoS مصنفة في 3 فئات رئيسية:

هجمات الحجم

تظل هجمات DDoS القائمة على الحجم هي الأكثر شيوعًا. يستخدم المتسللون عددًا كبيرًا من أجهزة الكمبيوتر واتصالات الإنترنت (غالبًا ما تنتشر في جميع أنحاء العالم) لإغراق موقع الويب بحركة المرور. الهدف؟ عرقلة النطاق الترددي المتاح.

لا يمكن الوصول إلى حركة المرور المشروعة ، ويتمكن المتسللون من إزالة الموقع. مثال على هجوم مستند إلى وحدة التخزين هو فيضان بروتوكول مخطط بيانات المستخدم (UDP). يرسل المتسلل حزمًا من المعلومات والبروتوكولات غير المعروفة للشبكة لزعزعة استقرارها وإسقاطها.

هجمات البروتوكول

على عكس الهجمات المعتمدة على الحجم ، تهدف هجمات البروتوكول إلى استنفاد موارد الخادم بدلاً من النطاق الترددي. إنهم يستهدفون على وجه التحديد الوسطاء بين الخادم وموقع الويب ، مثل جدران الحماية وموازنات التحميل. يربك المتسللون صفحات الويب والموارد عن طريق تقديم طلبات بروتوكول وهمية ، من أجل استهلاك جميع الموارد المتاحة.

مثال على هذا النوع من الهجوم هو Smurf DDoS أو هجوم الارتداد. تستجيب الشبكة المستهدفة للهجمات من خلال استهداف نفسها ، مما يزيد من حملها.

L7 أو هجمات التطبيقات

بشكل عام ، تتطلب هجمات L7 موارد أقل من سابقتها ، بينما تكون الأكثر تعقيدًا. إنهم يستهدفون نقاط الضعف داخل التطبيقات (ومن هنا جاءت تسميتهم) مثل Apache و Windows و OpenBSD.

إنهم يسقطون الخوادم عن طريق إجراء عدد كبير من الطلبات التي تبدو شرعية للوهلة الأولى ، عن طريق محاكاة سلوك حركة مرور المستخدم. تسعى هجمات L7 إلى تعطيل وظائف أو ميزات معينة لموقع الويب ، مثل المعاملات عبر الإنترنت. ومع ذلك ، على عكس الهجمات الأخرى ، يمكن أن تمر مرور الكرام.

تتطور هجمات DDoS كل يوم. هناك اتجاه جديد يتمثل في "الهجمات المختلطة". يشن المتسللون هجوم بروتوكول لإلهاء ، ثم هجوم L7. هذه الأنواع من التهديدات متكررة ومعقدة بشكل متزايد ويصعب أحيانًا مكافحتها.

كيف تعرف أنك تتعرض لهجوم DDoS؟

|

| يمكن الحماية من هجمات DDoS |

يؤدي هجوم رفض الخدمة إلى زيادة عدد الزيارات إلى موقعك ، مما يؤدي إلى موقف محرج. كيف تعرف ما إذا كان موقعك يعمل بشكل جيد أم أنك تخضع حاليًا لمناورة من قراصنة؟

تحقق من مصدر حركة المرور الخاصة بك للبدء. إذا لاحظت زيادة مفاجئة في عدد الزوار ، فابحث عن السبب: حملة تسويقية ، أو عرض أسعار لشركتك على التلفزيون ، أو بريد إلكتروني ترويجي ، أو نشر منشور على الشبكات الاجتماعية (بواسطة علامتك التجارية أو المؤثر) ، إلخ.

في حالة عدم اتخاذ أي إجراء تسويقي لشرح هذه الزيادة المفاجئة ، انتظر بضع دقائق. إذا حدث انقطاع بسبب ارتفاع في حركة المرور المشروعة ، فعادةً ما يكون هناك القليل من الوقت حتى يتم تشغيل الموقع وتشغيله مرة أخرى.

أخيرًا ، للإجابة الكاملة على السؤال المتعلق بكيفية معرفة ما إذا كنت تتعرض لهجوم DDoS ، يجب أن تدرك أن هناك عدة أدلة يجب أن تنبهك:

- الموقع غير متاح لعدة دقائق دون سبب واضح.

- يستغرق الوصول إلى الموقع وقتًا طويلاً.

- يقوم نفس عنوان IP بإجراء الكثير من الطلبات في بضع ثوانٍ.

- خادمك يستجيب لخطأ 503 بسبب انقطاع الخدمة.

- تم تجاوز مدة البقاء (TTL) لطلب اختبار الاتصال.

- تلاحظ مشاكل البطء في أدواتك الداخلية الأخرى المتصلة بنفس الشبكة مثل موقع الويب الخاص بك.

كيف تتصدى لهجوم DDoS؟

في الأمن السيبراني ، تكون الحماية والوقاية دائمًا أفضل من العلاج. هذا صحيح أكثر في حالة هجمات DDoS. لا تريد أن ترى أنه يتعذر الوصول إلى موقعك لساعات أو أيام. أنت تخاطر بفقدان الإيرادات ...

إذن كيف تتصدى لهجوم DDoS؟ فيما يلي بعض أفضل الممارسات التي يجب اعتمادها الآن:

تنفيذ حلول منع هجمات DDoS

قم بتجهيز شبكتك وتطبيقاتك والبنية التحتية لتكنولوجيا المعلومات بإستراتيجيات حماية متعددة الطبقات. يمكن أن تكون هذه أنظمة إدارة وقائية تجمع بين جدران الحماية وشبكات VPN ومكافحة البريد العشوائي وتصفية المحتوى وطبقات أخرى من الأمان.

سيكون هدفهم هو مراقبة النشاط وتحديد التناقضات المرورية التي هي أعراض لهجمات DDoS.

استخدم شبكة توصيل المحتوى (CDN)

طريقة حديثة وفعالة للتعامل مع هجمات رفض الخدمة هي استخدام شبكة توصيل المحتوى (CDN) . نظرًا لأن هجمات DDoS تعمل عن طريق التحميل الزائد على الخادم ، يمكن لشبكات CDN المساعدة من خلال مشاركة الحمل بالتساوي عبر عدد من الخوادم الموزعة جغرافيًا والأقرب إلى المستخدمين.

وبالتالي ، في حالة فشل الخادم ، يظل الآخرون عاملين ويتولون المسؤولية.

تقييم مدى ضعف شبكتك

بمساعدة مدير تكنولوجيا المعلومات لديك ، حدد نقاط الضعف في شبكاتك حتى تتمكن من تعزيز نقاط الضعف ومواجهة هجوم DDoS قبل حدوثه.

للقيام بذلك ، من الضروري إجراء جرد لجميع الأجهزة الموجودة على الشبكة. هذه فرصة للتعرف على تلك التي عفا عليها الزمن أو عديمة الفائدة ، من أجل حذفها. فيما يتعلق بالاحتفاظ بها ، حدد وظيفتها ومعلومات النظام وأي نقاط ضعف مرتبطة بها. ستظهر لك الإجراءات التصحيحية من تلقاء نفسها.

يجب إجراء تدقيق الثغرات الأمنية لشبكتك على أساس منتظم لتوقع جميع تهديدات الأمن السيبراني بشكل أفضل.

انتقل إلى السحابة

هناك العديد من المزايا لترحيل بياناتك إلى السحابة. يقدم موفرو السحابة مستويات عالية من الأمن السيبراني ، بما في ذلك جدران الحماية وبرامج مراقبة التهديدات. والتي يمكن أن تساعد في حماية أصولك وشبكتك من هجمات DDoS.

تتمتع السحابة أيضًا بنطاق ترددي أكبر من معظم الشبكات الخاصة ، مما يسمح لها بمقاومة ضغط هجمات رفض الخدمة. بالإضافة إلى ذلك ، يوفر البائعون تكرارًا للشبكة ، ونسخًا مكررة لبياناتك وأنظمتك ومعداتك.

إذا كانت خدمتك تالفة أو غير متوفرة بسبب هجوم DDoS ، فلا يزال لديك نسخ احتياطية من موقع الويب والتطبيق والأدوات.

كيف تمنع هجوم DDoS؟

يمكن أن يتسبب هجوم DDoS في تعطل موقع الويب الخاص بك ، وانخفاض تصنيفات محرك البحث الخاص بك وفقدان بياناتك بالطبع. حتى مع التدابير الوقائية ، فإن الخطر 0 غير موجود.

فيما يلي كيفية منع هجوم DDoS:

عرض النطاق الترددي الزائد

تتمثل إحدى الطرق السريعة لإيقاف هجوم DDoS في توسيع النطاق الترددي الخاص بك بمجرد أن تلاحظ زيادة مفاجئة لا يمكن تفسيرها في حجم حركة المرور إلى موقعك.

يسمح لك معظم مضيفي الويب بتوسيع النطاق الترددي بسرعة ودعم زيادة إضافية في حركة المرور. سيوفر لك هذا الوقت للعثور على أصل الهجوم والتصدي له تمامًا.

حماية محيط الشبكة الخاصة بك

في الدقائق الأولى بعد هجوم DDoS ، ستساعدك بعض الإجراءات الفنية على تخفيف التأثيرات. على سبيل المثال ، يمكنك:

- قم بالحد من سرعة جهاز التوجيه الخاص بك لمنع إرهاق خادم الويب الخاص بك.

- أضف عوامل تصفية لإخبار جهاز التوجيه الخاص بك بإسقاط الحزم من مصادر الهجوم الواضحة.

- قم بتأخير الاتصالات نصف المفتوحة بقوة أكبر.

- قم بإسقاط الحزم المخادعة أو المشوهة.

- تعيين عتبات أقل للتخلص من فيضانات SYN و ICMP و UDP.

- اتصل بمضيفك.

اعتمادًا على قوة هجوم DDoS ، قد تكون الشركة المستضيفة قد اكتشفته بالفعل أو قد تكون هي الهدف.

من المحتمل أن يكون لمركز البيانات الخاص به عرض نطاق ترددي أكبر وأجهزة توجيه ذات سعة أعلى من شركتك. يتمتع موظفوها أيضًا بخبرة في التعامل مع التهديدات الإلكترونية. فلا تتردد في تحذيره بمجرد بدء الهجوم.

يمكن للمضيف "منع توجيه" حركة المرور الخاصة بك لمنع الحزم من الوصول إلى موقعك.

المصدر: codeur